在微服務架構中,數據處理服務通常承載著核心業務邏輯與敏感信息,確保其安全訪問至關重要。授權機制是安全體系的核心環節,它決定了“誰能在何種條件下訪問哪些數據資源”。本文將深入詳解微服務中適用于數據處理服務的三種主流授權模式:基于角色的訪問控制(RBAC)、基于屬性的訪問控制(ABAC)和基于策略的訪問控制(PBAC),并探討其在數據處理場景下的應用與選擇。

一、 基于角色的訪問控制(Role-Based Access Control, RBAC)

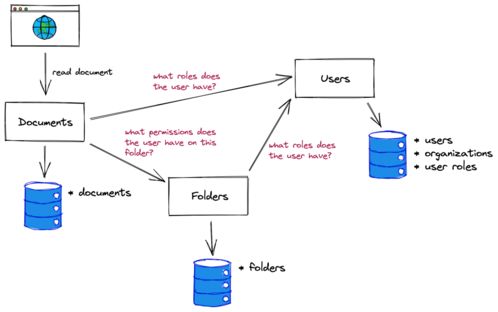

RBAC是一種經典且廣泛應用的授權模型。其核心思想是將權限與角色關聯,再將角色賦予用戶。在數據處理服務中,這意味著服務本身不直接判斷用戶身份,而是判斷發起請求的實體(用戶或其他服務)所擁有的角色。

運作機制:

1. 角色定義: 根據數據處理職責定義角色,如“數據分析師”、“數據管理員”、“報表查看員”。

2. 權限綁定: 為每個角色分配精確的數據操作權限,例如:數據分析師角色可能擁有對“銷售數據集”的“讀”和“寫”權限,但無“刪除”權限。

3. 用戶分配: 將用戶或服務賬戶分配到一個或多個角色。

在數據處理服務中的實踐:

- 服務間調用: 當服務A需要調用數據處理服務B時,服務A需攜帶其身份令牌(如JWT),令牌中包含其聲明的角色。服務B的授權層驗證令牌有效性后,根據其中的角色決定是否允許執行特定API操作(如POST /api/v1/datasets)。

- 優點: 模型簡單,易于理解和管理。權限變更只需調整角色配置,無需修改代碼或通知所有用戶。

- 挑戰: 權限粒度可能不夠精細。例如,難以實現“數據分析師只能處理自己所屬部門的銷售數據”這類需求,這需要引入額外的上下文信息。

二、 基于屬性的訪問控制(Attribute-Based Access Control, ABAC)

ABAC提供了更細粒度、更動態的授權能力。它通過評估一系列與主體(用戶)、資源(數據)、操作(讀、寫)和環境(時間、IP地址)相關的屬性來判斷是否允許訪問。

運作機制:

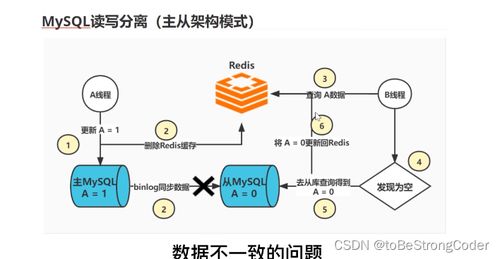

授權決策基于策略執行點(PEP)收集的屬性,并由策略決策點(PDP)根據預定義的策略規則進行評估。策略規則通常采用“IF-THEN”形式。

在數據處理服務中的實踐:

假設一個數據處理服務提供客戶信息查詢接口。

- 策略示例:

IF (用戶.部門 == 資源.客戶所屬部門 AND 操作 == ‘READ’ AND 環境.時間在 9:00-18:00之間) THEN PERMIT。 - 實現方式: 用戶請求訪問客戶X的數據。PEP(通常是服務網關或服務內過濾器)收集屬性:用戶所屬部門為“銷售部”,請求操作為“GET”,資源屬性“客戶X.所屬部門”為“銷售部”,當前時間為14:00。PDP評估所有屬性,匹配策略,返回“允許”決策。

- 優點: 權限粒度極細,能實現復雜的上下文相關授權,非常適合數據處理場景中多租戶、數據行級/列級安全的需求。

- 挑戰: 策略管理復雜,性能開銷相對較大(需實時評估多個屬性),對策略引擎依賴性強。

三、 基于策略的訪問控制(Policy-Based Access Control, PBAC)

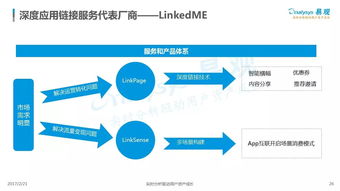

PBAC常被視為ABAC的一種演進或實現方式,它更強調將授權邏輯外部化、中心化為可管理的策略文件或服務。其核心是將訪問控制策略從應用代碼中徹底解耦。

運作機制:

所有微服務將授權決策委托給一個中央化的策略決策服務(如Open Policy Agent, OPA)。該服務存儲并評估用高級聲明性語言(如Rego)編寫的策略。數據處理服務在接到請求時,將上下文信息(用戶、資源、操作)發送給策略服務,并執行其返回的決策。

在數據處理服務中的實踐:

1. 策略即代碼:將諸如“只有數據所有者或系統管理員可以刪除數據集”這樣的規則,編寫成獨立的策略文件。

2. 決策外包:數據處理服務內的PEP攔截請求,組裝查詢(例如:input = {“user”: “alice”, “action”: “DELETE”, “resource”: “dataset_123”})并發給OPA服務。

3. 統一裁決:OPA根據存儲的策略計算裁決(Allow/Deny)并返回。服務根據裁決結果繼續處理或拒絕請求。

優點:

- 解耦與統一: 授權邏輯集中管理,便于審計和跨服務保持一致性。

- 靈活與敏捷: 策略變更無需重新部署和重啟服務。

- 聲明式清晰: 策略文件清晰表達了安全規則。

挑戰: 引入了新的基礎設施組件(策略服務),增加了系統復雜性,且對策略服務的可用性和性能有較高要求。

與選型建議

對于數據處理服務,授權模式的選擇需權衡安全需求、復雜度和運維成本:

- RBAC: 適用于權限模型相對固定、角色清晰、數據訪問模式不依賴于過多動態屬性的場景。是大多數系統的起點。

- ABAC: 當需要實現精細化的數據權限控制(如行級、列級安全)、多租戶隔離或訪問強烈依賴于動態上下文(地理位置、設備類型)時,ABAC是更強大的選擇。

- PBAC: 本質上是一種實現ABAC(或復雜RBAC)的優秀架構模式。當微服務數量眾多,需要集中、一致且動態的授權策略管理時,應采用PBAC架構,利用如OPA等工具實現。

在實踐中,三者并非互斥。常見的設計是采用混合模式:在系統層面采用PBAC架構進行統一管理,在策略內部使用ABAC規則進行精細控制,同時這些規則中可能會引用到用戶的“角色”這一關鍵屬性。例如,一個策略可以定義為:“允許訪問,如果(用戶角色為‘經理’)或(用戶部門等于資源部門且當前為工作日)”。這種組合能充分發揮各模式優勢,為數據處理服務構建起既安全又靈活的動態防護網。